Hace algunos años, mientras me dedicaba a la reparación de ordenadores a domicilio, decidí que era hora de tener unas tarjetas de presentación profesionales. En ellas incluí mi número de teléfono, útil solo para mensajes de texto ya que WhatsApp aún no dominaba, y mi dirección de correo electrónico.

Recuerdo claramente el momento en que salí de la imprenta con las tarjetas en la mano, listo para empezar a repartirlas. Sin embargo, al cruzar la puerta, me percaté de un grave error: había utilizado mi correo electrónico principal. Este correo, hasta entonces bastante privado, acababa de hacerse público en un instante al aparecer en mis tarjetas. Era el mismo correo que utilizaba para acceder a toda mi vida digital, exponiéndolo innecesariamente.

Inmediatamente, me inundó una serie de preocupaciones sobre los posibles riesgos. ¿Y si alguien trataba de acceder a mis cuentas de forma no autorizada? ¿Podrían usar el correo de mis tarjetas junto con información de mis redes sociales para adivinar mis respuestas de seguridad? ¿Qué pasaría con los servicios asociados a ese correo?

No podía darme el lujo de comprometer mi correo principal. Mi respuesta inmediata fue crear una cuenta secundaria destinada a otros servicios, mientras que la dirección de la tarjeta se usaría solo para contactos profesionales. De esta manera, si se vulneraba esa cuenta, el daño sería mínimo: mis cuentas de compras en línea, redes sociales y servicios permanecerían seguras, al estar asociadas a una cuenta de recuperación distinta.

El Error de Utilizar una Sola Dirección de Correo para Todo

Pongámonos por un momento en el lugar de un ciberdelincuente. Con acceso al correo principal de una víctima, puedo navegar por su bandeja de entrada y descubrir la variedad de servicios que utiliza. Con correos de Amazon o redes sociales fácilmente localizables, puedo solicitar el restablecimiento de contraseñas sin problemas. Si, además, la víctima usó la misma contraseña en varios sitios, no tendría ni que esforzarme: bastaría entrar con esa clave en múltiples plataformas, generando un grave efecto dominó.

Esta fue una solución temporal. Funcionó durante un tiempo, pero el entorno digital cambiante nos obliga a mejorar no solo en tecnología, sino también en seguridad y privacidad. Con el tiempo, descubrí que un correo para contactos y otro «secreto» ya no era suficiente. Identifiqué que mi correo de contacto no era tan público, ni el «secreto» tan privado. Aunque no estaba en mis tarjetas, lo confiaba a cualquier servicio en línea al registrarme. Y, como bien sabemos, incluso las empresas más grandes pueden incumplir la protección adecuada de los datos de sus usuarios, como ocurrió en las filtraciones de Yahoo en 2016 o de Quora en 2018.

Aunque jamás compartí mi correo directamente, el volumen de spam y correos fraudulentos que recibía me hizo sospechar que mi dirección estaba en la dark web, donde la información personal se comercia. Seguramente, mi correo estaba en alguna base de datos vendida. Entre los correos indeseados, también figuraban los clásicos timos del príncipe nigeriano.

En LinkedIn, por ejemplo, muchos usuarios permitían que su dirección de correo fuera visible públicamente, facilitando a quienes recopilaban estos datos para el envío masivo de correos. Así, me llegaban newsletters y mensajes no deseados provenientes de mis conexiones profesionales.

Entendí pronto que necesitaba algo más que mis correos personales, dado que también tuve asignados por terceros, como los de la universidad o trabajo, que se desactivan al desvincularse. Decidí mejorar la gestión de mis cuentas de correo, estructurándolas así:

- Correo de contacto: dirección pública para que cualquiera pueda escribirme.

- Correo privado para servicios: exclusivo para inicio de sesión y recuperación de cuentas.

- Correo de trabajo: para todo lo relacionado con mi actividad profesional.

- Correo para newsletters: para recibir y gestionar suscripciones sin saturar otras cuentas.

- Correo enfocado en la privacidad: cuenta de Proton Mail con cifrado de extremo a extremo y bloqueo de rastreadores.

En cada uno implementé las más altas medidas de seguridad: verificación en dos pasos, passkeys, claves de recuperación, contraseñas robustas, etc. También adopté un gestor de contraseñas para generar claves únicas y seguras para cada servicio, sin depender de la memoria o anotaciones físicas que puedan ser vulneradas. Elegí un gestor reconocido que garantiza el almacenamiento seguro de estas contraseñas.

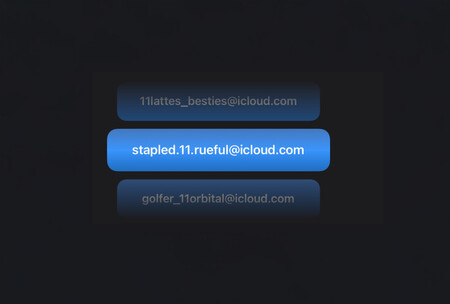

Empecé a usar «Iniciar sesión con Apple» con mi correo privado, lo cual oculta mi dirección real mediante correos aleatorios (@privaterelay.com). También uso los correos temporales de iCloud+ (@icloud.com) para registros en plataformas de dudosa confianza. Para refuerzo de seguridad, implementé varios métodos de recuperación, asegurándome de tener siempre una vía alternativa de acceso.

Es fundamental contar con diversos métodos de recuperación de acceso. Perder una cuenta importante puede ser crítico, por lo que es vital tener más de una vía de acceso, como un número de teléfono y una dirección de correo. Además, el almacenamiento de códigos de verificación alternativos permite iniciar sesión de manera segura incluso sin acceso inmediato al dispositivo móvil.

Contar con múltiples métodos de recuperación no es un lujo, sino una necesidad. En un entorno donde lo digital lo domina todo, perder una cuenta puede causar serios problemas. Es como tener solo una puerta de entrada sin salidas de emergencia: si se bloquea o pierdes la llave, podrías quedar atrapado. Sin embargo, en ciberseguridad la clave no es encontrar la solución perfecta, ya que no existe. Lo que importa es lograr que vulnerar el sistema no sea rentable, haciendo que el esfuerzo y costo para los atacantes no valgan la pena.

Un ejemplo es el SIM swapping, una técnica que permite a los ciberdelincuentes tomar control de un número telefónico para recibir códigos de recuperación y acceder a cuentas ajenas. Este ataque muestra por qué los SMS no son seguros como método de autenticación. Y este es solo uno de los muchos ataques posibles. Las amenazas evolucionan constantemente, algo que sería imposible abarcar por completo aquí. Lo que antes era seguro, hoy es un potencial punto débil, y lo que nos protege hoy, mañana podría ser irrelevante.

Imágenes | Brett Jordan | macrovector | Justin Morgan | Giorgio Trovato

Deja una respuesta