Usar un sistema operativo sin soporte de actualizaciones de seguridad es desaconsejable, salvo en situaciones muy específicas. Eric Parker, un creador de contenido centrado en tecnología, se propuso averiguar qué sucedería si se conectara un PC con Windows XP a Internet sin ninguna protección: y eliminó todas las medidas de seguridad en el proceso.

Como era de esperar, el PC pronto se convirtió en un objetivo fácil para el malware. En tan solo 10 minutos, el sistema ya estaba comprometido. Parker realizó esta prueba con fines educativos, para mostrar el peligro que representa usar Windows XP en la actualidad.

Windows XP en Apuros: Sin Firewall y Sin NAT

Para el experimento, se configuró una máquina virtual con Windows XP Service Pack 3 en un servidor Proxmox. Se desactivaron el firewall y la configuración NAT (Traducción de Direcciones de Red), simulando las condiciones de conexión de principios de los 2000.

Para completar la configuración, Parker deshabilitó totalmente el cortafuegos de Windows XP y asignó una dirección IP pública directa, dejando la máquina completamente expuesta.

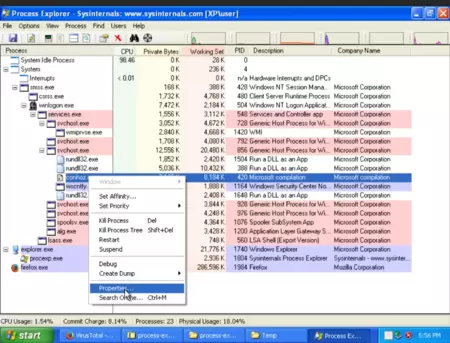

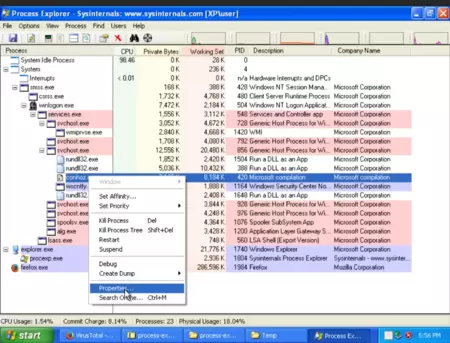

En el vídeo, se observa que en apenas diez minutos, aparecieron los primeros signos de infección con el proceso «conhoz.exe» en el Administrador de tareas, un troyano disfrazado de componente legítimo del sistema.

Después de instalar un navegador compatible y continuar usándolo, el sistema empezó a acumular malware de diversas fuentes desconocidas rápidamente. Fue infectado por troyanos y programas maliciosos, además de convertirse en un servidor FTP no autorizado que permitía acceso remoto total, la modificación del DNS para redirigir tráfico a servidores de atacantes, y la creación de cuentas de usuario adicionales para mantener el acceso al sistema.

Un abanico de procesos maliciosos terminó por secuestrar el PC. Imagen: Eric Parker

La vulnerabilidad clave fue EternalBlue, presente en Windows XP SP3 sin parches, la misma que WannaCry utilizó, permitiendo la ejecución de código remoto sin intervención del usuario.

Parker señaló que herramientas como Nmap facilitan a los ciberdelincuentes el escaneo de redes para localizar sistemas vulnerables, como los PCs con Windows XP expuestos.

Condiciones para el Desastre y un Windows 7 Resiliente

El creador del experimento admite que configuró las condiciones ideales para la infección: sin cortafuegos, sin NAT y sin parches. En situaciones regulares, un router doméstico básico y un cortafuegos activado ofrecerían más protección.

No obstante, el riesgo permanece. Usar navegadores obsoletos y la facilidad para escalar privilegios son problemas significativos. El experimento muestra que, una vez infectado, el malware desactiva herramientas de seguridad como Malwarebytes.

Al comparar con Windows 7 bajo las mismas condiciones, Parker descubrió que, tras diez horas, el sistema más reciente no presentó alteraciones, lo que subraya las mejoras en seguridad en versiones posteriores de Windows.

Con el final del soporte de Windows 10 a la vista, es bueno recordar cómo un sistema obsoleto puede ser fácilmente comprometido. Actualmente, existen muchas alternativas para quienes no quieran actualizar a Windows 11.

Imagen de portada | Eric Parker

En Genbeta | Puedes ganar FPS gratis en tu PC si activas este pequeño ajuste en tu placa: así puedes sacarle partido a tu hardware sin coste

Deja una respuesta