A los 12 años, Kevin Mitnick ya manipulaba el sistema de autobuses de Los Ángeles. Convenció a un conductor para que le contara cómo funcionaban los billetes, lo que le permitió crear sus propios tickets. A los 16, Mitnick ya era un hábil hacker que penetraba en sistemas telefónicos, redes corporativas y ordenadores Apple usando técnicas de phreaking e ingeniería social. Pero su mayor peligro no era su destreza tecnológica, sino su habilidad para manipular a las personas como si fueran programas con fallas.

Figuras como Muscle Nerd, GeoHotz o IntelBroker han causado impacto en la ciberseguridad, pero también han sido indispensables para su desarrollo. Porque, aunque no se quiera aceptar, muchas medidas se implementan después de un incidente. Las grandes empresas gastan miles de millones en ciberseguridad para ser proactivas en lugar de reactivas.

Apple cuenta con su propio Apple Information Security (AIS), un equipo especializado en la protección de la información. Incluso buscan un ingeniero de aprendizaje automático en seguridad para anticipar, detectar y responder a las amenazas. Sin embargo, lo que hacía Kevin Mitnick era impredecible.

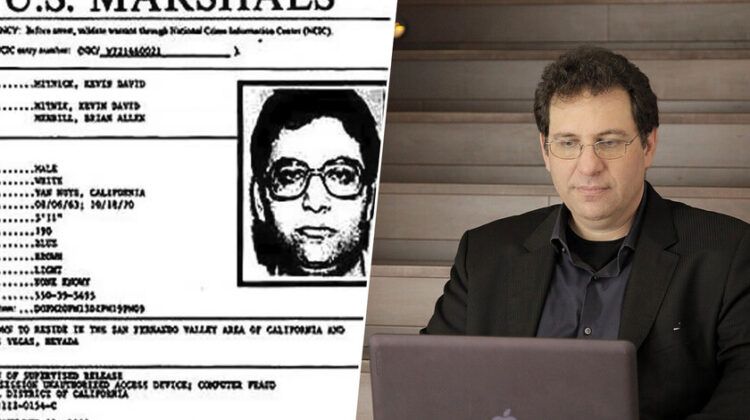

El hacker más buscado por Apple… y por el FBI

Mientras otros adolescentes jugaban en redes LAN, Mitnick usaba un Apple IIe para interceptar líneas telefónicas y acceder a sistemas protegidos. Si fuera mi hijo, no sabría cómo reaccionar. Él sabía que las computadoras no eran tan vulnerables como las personas que las utilizaban. Simulaba ser un técnico de sistemas, creaba identidades falsas y se hacía pasar por administrador de red, accediendo a bases de datos gubernamentales y copiando software de empresas como Motorola, Nokia o Apple. El FBI tardaba meses en entender sus movimientos.

A los 20 años, se ganó el apodo de «fantasma digital». Así lo llamaron tras escribir su libro ‘Fantasma en las redes’, disponible en inglés de manera gratuita. En 1988, fue condenado por hackear Digital Equipment Corporation, recibiendo un año de cárcel. Este juicio fue solo el inicio de una persecución federal sin precedentes, su aislamiento en solitario y el nacimiento de una leyenda.

En diciembre de 1994, tras años de delitos informáticos de alto perfil, fue capturado. El experto en seguridad Tsutomu Shimomura lideró la operación, similar a una película de espionaje, que culminó en Raleigh, Carolina del Norte. Encontraron a Mitnick con 100 teléfonos móviles, numerosas identidades falsas y acceso a servidores de Apple, Sun Microsystems y Fujitsu.

El mayor temor del gobierno estadounidense no era el robo de software, sino el conocimiento técnico y psicológico que Mitnick había adquirido. Así, fue sometido a un castigo ejemplarizante: un juez federal lo mantuvo en aislamiento durante ocho meses, sin acceso a llamadas ni visitas, argumentando que «podía iniciar una guerra nuclear con un simple silbido en un teléfono público», algo que Kevin más tarde convertiría en un chiste recurrente.

Aunque fue considerado un terrorista digital, su caso influyó en la reforma de la legislación sobre delitos informáticos y en programas de ciberseguridad federales. Nunca vendió información ni utilizó su conocimiento para beneficios propios o causar daño irreparable, solo buscaba explorar los límites de sus habilidades.

Transformación para el bien

Propiedad de ProSysCom

Tras su liberación en 2000, Kevin Mitnick aprovechó su experiencia: fundó Mitnick Security Consulting, se convirtió en un conferencista destacado en DEF CON y Black Hat, y escribió ‘The Art of Deception’ (2002) y ‘The Art of Intrusion’ (2005), obras fundamentales para la ciberseguridad moderna. Aunque Apple no lo contrató, sus métodos contribuyeron a crear sistemas más seguros y a capacitar a empleados para evitar ataques de ingeniería social.

Mitnick pasó de ser un fugitivo a convertirse en consultor del FBI con licencia. Falleció en 2023, a los 59 años, víctima de cáncer de páncreas. Hoy es recordado como un pilar de la ciberseguridad internacional. En un mundo donde la seguridad depende de la conciencia humana, su legado destaca que el mayor riesgo no está en el código, sino en la confianza de las personas.

En Applesfera | Las tres pruebas que debes pasar si quieres trabajar con Apple

En Applesfera | El salario medio de un empleado en Apple dice mucho sobre la calidad de vida en España

Deja una respuesta