El objetivo de todo ciberdelincuente es lanzar ataques que pasen desapercibidos para sus víctimas. Cuanto menos sospechas se levanten, más exitoso será el ataque. Un grupo no identificado alcanzó esta meta, pues logró modificar extensiones legítimas de Google Chrome, infectando así los dispositivos de los usuarios sin que estos lo notaran.

Lo sorprendente de este ataque es que una de las extensiones afectadas pertenecía a Cyberhaven, una empresa especializada en prevenir la pérdida de datos. ¿Quién pensaría que su complemento del navegador podría ser peligroso? Probablemente ninguno de sus usuarios lo sospechó, pero el código malicioso estaba allí, buscando sustraer información privada.

Extensiones infectadas para robar cuentas comerciales en Facebook

El fin de los atacantes era apropiarse de cuentas comerciales de Facebook. Aunque para muchos, esta red social ya no es tan popular, sigue contando con una base masiva de usuarios y es crucial para el marketing digital de numerosas empresas, ya que sus herramientas también se integran con otras plataformas de Meta como Instagram.

Un análisis realizado por Cyberhaven, la misma empresa que sufrió el ataque, revela que las extensiones comprometidas recopilaban datos como el token de acceso a Facebook y el ID de usuario. Además, trataban de extraer información de la cuenta mediante la API, enviando toda esta información junto con las cookies de Facebook a un servidor de comando y control.

La gran incógnita es cómo lograron los ciberdelincuentes infectar una extensión de una empresa dedicada a la seguridad (junto con más de 30 extensiones de otras compañías). Este caso es un claro ejemplo de que, a medida que las técnicas de ataque se vuelven más sofisticadas, los usuarios de todo tipo enfrentan un riesgo creciente.

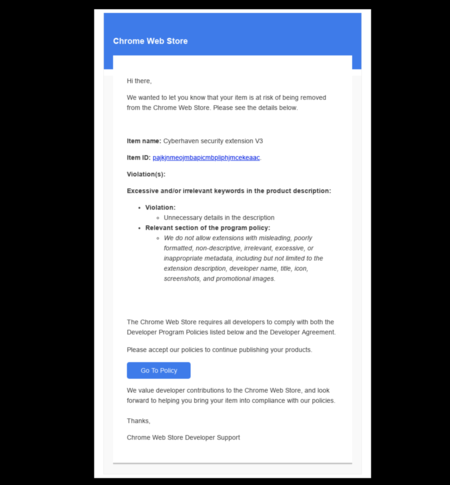

El punto de origen fue una campaña de phishing. Un miembro del equipo de desarrollo de las empresas afectadas recibió un correo de los atacantes que se hacían pasar por Google. En el mensaje recurrían a una táctica común en estos fraudes: provocar alarma para inducir una acción rápida, afirmando que su extensión violaba las políticas de la Chrome Web Store.

«No permitimos extensiones con metadatos engañosos, mal formateados, no descriptivos, irrelevantes, excesivos o inapropiados, incluidos, entre otros, la descripción de la extensión, el nombre del desarrollador, el título, el ícono, las capturas de pantalla y las imágenes promocionales», advertía el correo, y añadía que la extensión podría ser eliminada.

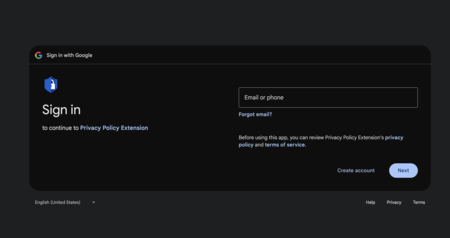

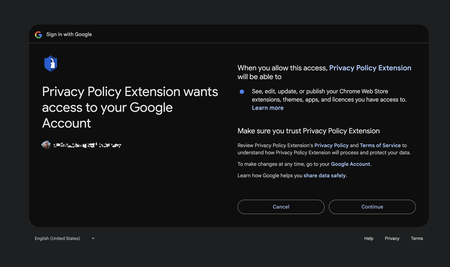

Como se muestra en la captura de pantalla, el correo parecía bastante creíble a primera vista. Al final del mensaje había un botón para “Ir a la política”. Al hacer clic, las víctimas se enfrentaban a un proceso de autorización estándar y legítimo de Google. Sin embargo, detrás de esto se ocultaba un recurso OAuth malicioso llamado “Privacy Policy Extension” que solicitaba acceso para administrar las extensiones. Las víctimas confiaban y otorgaban control sobre sus extensiones a los ciberdelincuentes, quienes luego publicaban versiones alteradas de estas para seguir capturando nuevas víctimas.

Imágenes | Google + Adobe Photoshop | Cyberhaven

Deja una respuesta